Espace Technologie s'agrandit et modernise son Data Center

Début 2023 nous disposerons de 400 M² supplémentaire dans le bâtiment 3 (où se situe notre salle de formation), qui sera relié au bâtiment 2, où est implanté notre Data Center. Nous en profiterons pour augmenter notre capacité d’hébergement.

L'alimentation de secours grâce à l'énergie solaire pour notre Data Center

De plus, compte tenu de la hausse des coûts de l’énergie, nous espérons maitriser notre facture énergétique et éviter la hausse prévisible de l’hébergement dans le cloud.

Une partie de l’énergie solaire captée sera stockée afin de bénéficier d’une alimentation de délestage et de secours autonome respectueuse de l’environnement.

Espace Technologie héberge, depuis 2012, de nombreux serveurs clients privés, mutualisés ou de sauvegardes.

L'équipe technique renforcée : +12 collaborateurs en 2021-2022

En 2021-2022 nous avons renforcé nos équipes avec 12 nouveaux collaborateurs performants et motivés.

Notre équipe est, à ce jour, constituée de 61 collaborateurs motivés, à votre service. 😊

La nouvelle solution de sauvegarde déconnectée et le NDR (Network Detection & Response) basée sur l'I.A : Les solutions pour éviter le sinistre fatal.

➡️ Statistiques 2021

- 43 % des cyberattaques viseraient les petites entreprises, peu armées pour se défendre efficacement face à ce type de risques. (Source VERIZON)

- L’ANSSI déclare avoir constaté une augmentation de 37% d’intrusions avérées en 2021, comparé à 2020.

- Le cyber espionnage progresse et se professionnalise. L’exfiltration de documents à des fins commerciales ou de déstabilisations fait de plus en plus de victimes.

- Nous constatons de nombreux détournements de fonds engendrés par le piratage de messagerie de fournisseurs ou partenaires d’entreprise.

- Contre toute attente, au 1er semestre 2022, un nombre croissant d’attaques visent à détruire purement et simplement les données sans aucune possibilité de les déchiffrer, par les pirates après obtention de la rançon. C’est surprenant, car si les données sont irrécupérables, à moyen terme, les victimes ne paieront plus les rançons. Cette situation est causée par une « déprofessionnalisation » d’une catégorie de pirates opportunistes qui louent des outils (Raas*) de piratage à bas prix. Cette situation est catastrophique car elle ne laisse aucune solution aux victimes. Même si, bien évidemment, il est déconseillé de payer les rançons.

Qu’est-ce que le RaaS ?*

Basé sur le principe du SaaS, le RaaS se présente comme un abonnement incluant tout ce dont un hacker a besoin pour lancer une attaque par ransomware. Un abonnement RaaS classique coûte environ 50 € et inclut le code d’un ransomware, ainsi qu’une clé de déchiffrement. Toutefois, les kits proposés sont plus ou moins fournis. Les offres les plus sophistiquées comprennent une assistance client et des tableaux de bord grâce auxquels les hackers peuvent suivre leurs victimes, notamment le statut des infections et des paiements des rançons.

➡️ Nos constatations sur le terrain :

En 2021, notre service Cyber a constaté que les attaques étaient mieux préparées qu’auparavant. Les attaquants pénètrent les Systèmes d’Informations (S.I.) et reste en « écoute », parfois pendant plusieurs semaines, afin de récupérer les comptes à privilèges de toutes les briques du S.I..

Ce procédé permet de lancer une attaque imparable (les sauvegardes locales et/ou externalisées sont compromises et inutilisables).

➡️ Sauvegarde déconnectée

Fort de cette constatation, nos équipes cyber, réseaux et développement ont travaillé ensemble afin de mettre au point une solution de sauvegarde dite « furtive et déconnectée ». Cette solution n’est pas pilotée par un logiciel installé sur le S.I. et aucun résident ne laisse supposer aux attaquants qu’une sauvegarde existe. Cette sauvegarde autonome se connecte pour sauvegarder et se déconnecte électriquement dès la fin de la sauvegarde.

Cette solution comporte cependant un défaut : en effet, comme elle n’est pas pilotée par un logiciel installé sur le serveur, aucune alarme n’indique un éventuel défaut.

Par conséquent, nous avons constitué une équipe de spécialistes chargée de contrôler manuellement et à distance le bon fonctionnement.

Plusieurs dizaines de clients en sont équipés et sont satisfaits.

➡️ NDR (Network Detection & Report)

Comme nous vous l’avons signalé précédemment, les pirates pénètrent le réseau, installent des logiciels pirates destinés à « écouter tout ce qui se passe sur le réseau ». Une fois les informations recherchées et récoltées « accès avec privilèges administrateur » il est très simple pour les attaquants d’exfiltrer et de compromettre toutes les données.

Les solutions classiques (antivirus, firewall etc…) consistent à empêcher les pirates de s’introduire. Cependant, s’ils y arrivent, rien ne vous indiquera la préparation du sinistre en cours.

La solution NDR, basée en parti sur l’I.A et la surveillance humaine, consiste dans un 1er temps à apprendre les « habitudes des fluxs de data » du S.I..

Une fois cet apprentissage terminé, le NDR surveille en permanence le trafic. Dès qu’il détecte un comportement dangereux ou inhabituel, une action est immédiatement déclenchée suivant la criticité :

- Alerte

- Blocage partiel ou total

Nos spécialistes sont immédiatement prévenus afin d’analyser les détections. (Nous constatons très peu de faux positifs).

Nous sommes convaincus que chaque établissement, ayant une forte dépendance à son infrastructure informatique, devrait s’en équiper d’urgence.

Nous constatons une très forte augmentation d’extorsions de fonds liée au piratage des comptes de messagerie.

➡️ Comment procèdent les pirates :☠️

– Accès à un compte de messagerie de votre interlocuteur et lecture des échanges de mails (en mode furtif).

– Lors d’une négociation avec votre interlocuteur, le pirate (en veille) répond à sa place (avec une adresse de messagerie similaire à la sienne ( votrenom@votreentreprise.net (à la place de .fr ou .com (par exemple)) et demande un acompte (par exemple) à virer sur un compte dont il fournit le RIB.

Fin de la partie ! comme se plaisent à dire les pirates !!!

➡️ Les solutions :

✅Utiliser la double authentification pour vos comptes de messagerie (consultez nous).

✅Avant d’utiliser un RIB envoyé par email, contrôler par téléphone, avec votre fournisseur, les éléments fournis.

De très nombreuses bases de données d’adresses emails sont à vendre sur le Dark Web. Ses bases de données proviennent de sociétés piratées (Fournisseurs d’accès, fournisseurs de messagerie, etc…).

Vous souhaitez une analyse gratuite de violation de données sur votre adresse de messagerie ?

Délégation de personnel technique qualifié, la solution gagnante pour les TPEs, PMEs afin de maintenir en condition opérationnelle l’infrastructure réseau du S.I. (Système d’informations).

➡️ Délégation de personnel technique qualifié

De nombreuses expériences clients nous poussent à tirer les conclusions suivantes :

Les TPEs, PMEs qui décident de recruter un responsable informatique, sans constituer une équipe de plusieurs techniciens complémentaires, s’exposent à des risques importants.

En effet, il est impossible pour une seule personne d’être compétente dans tous les domaines vu la complexité et les nombreuses technologies qui constituent votre S.I. (Système d’Information):

La formation d’un responsable informatique doit être permanente et s’avère onéreuse et chronophage.

Un responsable informatique a le droit aux congés, peut être malade et est susceptible, à plus ou moins longue échéance, de quitter l’entreprise, laissant celle-ci sans solution de secours et très souvent sans la documentation indispensable à la continuité de la maintenance du S.I..

C’est pourquoi nous proposons de déléguer, chez nos clients, nos ressources humaines techniques.

✅ Un responsable d’expérience est dédié à votre entreprise pour le maintien en condition opérationnelle de votre infrastructure.

✅ Il a l’obligation de tenir à jour la documentation technique de votre infrastructure et de le partager avec son équipe dédiée.

✅ Il peut intervenir, à la semaine, à la journée ou à la demi-journée, suivant un planning défini préalablement discuté et évolutif.

✅ Il aide son client à mettre en place la stratégie de maintenance et d’évolution du S.I..

✅ Il s’appuie surnos experts pour les sujets spécifiques (télécom, sécurité, logiciel, cloud, print, base de données, support matériel, actifs réseau, câblage …etc.)

Ainsi, l’entreprise bénéficie des compétences d’un responsable technique formé par une équipe de plus de 40 techniciens et ingénieurs spécialisés.

Le coût global est beaucoup moins important pour votre entreprise, et vous bénéficié d’un service informatique plus performant.

IT : Pénurie, hausse de tarifs ce n’est pas terminé loin de là !

- La crise du Covid en Asie a généré des baisses de production mondiale. Certaines villes chinoises et asiatiques, prônant le zéro Covid, sont à nouveau en arrêt de production.

- L’Ukraine produit 50% du néon purifié et 40 % du kripton nécessaire à la fabrication de composants.

- Certains constructeurs ont décidé de n’exporter que le matériel haut de gamme pour optimiser les prix de transport maritime qui ont explosé (Le prix du container a été multiplié par 4 et parfois jusqu’à 10 fois).

- Espace Technologie stocke les pièces détachées qui deviennent indisponibles chez les constructeurs et tente de stocker les matériels suivants (ordinateurs fixes et portables, serveurs, écrans, switch, routeurs, téléphones …etc.).

➡️ Imprimantes

La situation est catastrophique, nous attendons depuis 6 mois des imprimantes que les constructeurs annoncent pour la fin d’année mais surtout sans garantie.

➡️ Conclusion

Chère cliente, cher client, vous l’aurez compris, il est impératif de changer de comportement et surtout d’anticiper vos besoins, compte-tenu de la situation catastrophique et des pénuries clairement annoncées et démontrées. En effet, la majorité d’entre vous recrute un nouveau collaborateur et, au dernier moment, commande le matériel. Nous vous invitons donc à passer commande dès que le processus de recrutement est engagé.

De plus, il est impératif de répertorier les matériels stratégiques ou obsolètes pour le bon fonctionnement de votre entreprise, et de nous consulter pour savoir si nous sommes en mesure de les remplacer en cas d’évolution ou en cas de panne.

Espace Technologie fait et fera toujours le maximum pour stocker les matériels dès qu’ils sont disponibles, mais la situation devient chaque jour de plus en plus tendue.

Merci de votre compréhension

La location évolutive à loyer bloqué : Une solution rentable face à l’inflation.

Elle permet aux entreprises de louer du matériel sur une période de 36 mois avec évolution possible au 24ème mois avec un loyer identique. 😊

Nous nous engageons à faire évoluer votre matériel vers les dernières technologies sans augmentation du loyer et ce, même si le prix des matériels a augmenté (+30% depuis la COVID-19)

➡️ Simulation de calcul d’une location évolutive avec renouvellement tous les 2 ans

Au 1er janvier 2021 vous débutiez la location d’un ordinateur ayant une valeur de 1000 € HT au 01/01/2021.

Le loyer de la location est de 32 € HT/mois.

Au 1er Janvier 2023, soit 2 ans après, nous remplaçons votre ordinateur par le nouveau modèle.

Malheureusement le nouvel ordinateur a augmenté, et vaut désormais 1200 € HT.

Bonne nouvelle, grâce à la location évolutive, votre loyer reste à 32 € HT/mois

✅ La charge financière reste constante, les frais d’installation sont inclus, vous diminuez ainsi vos frais de maintenance et vos collaborateurs bénéficient en permanence de la dernière technologie.

✅ Cette solution est très avantageuse pour les ordinateurs fixes et portables, serveurs, outils de sécurité, sauvegarde, téléphonie et imprimantes.

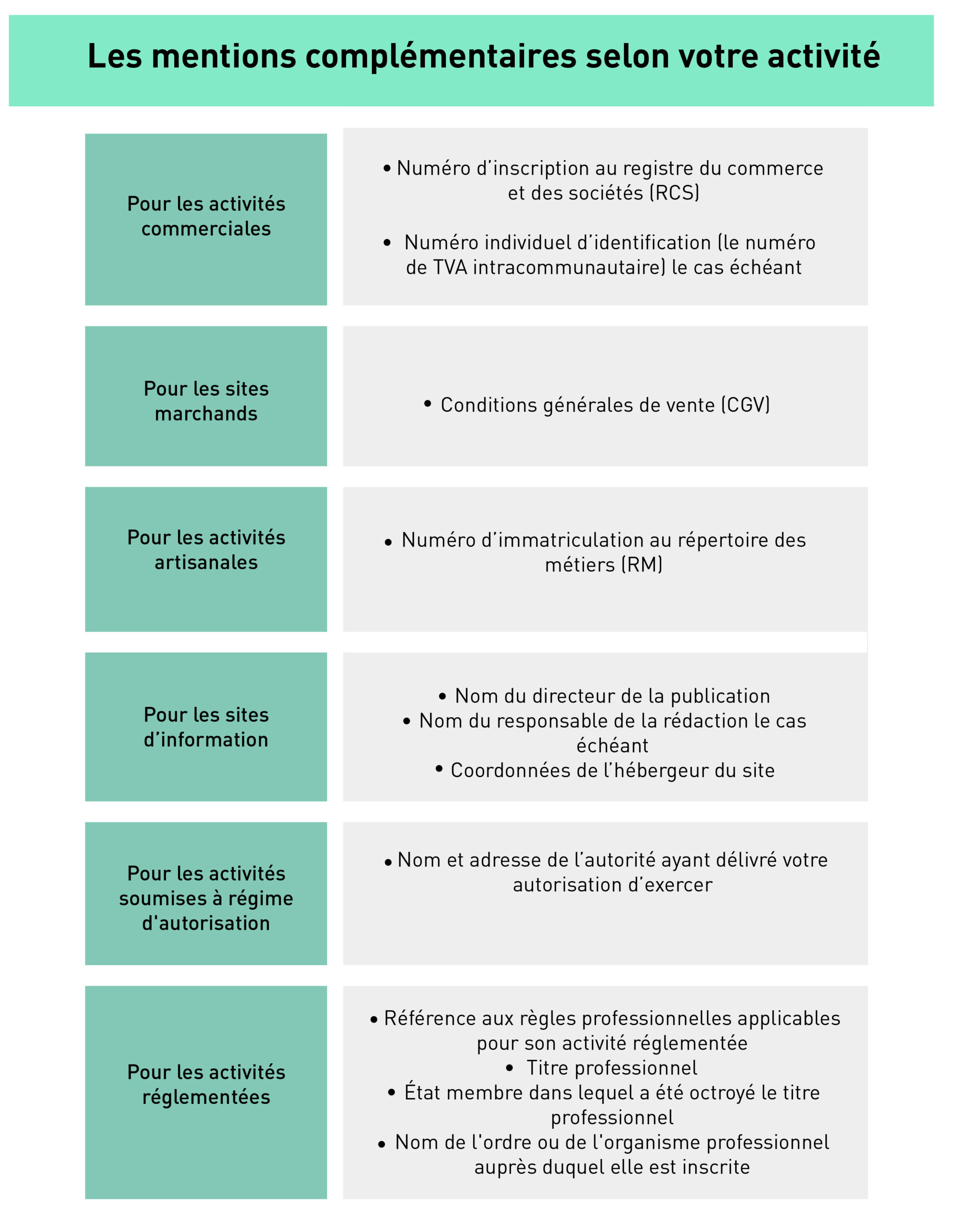

Quelles sont les mentions obligatoires sur votre site internet ?

Mentions sur votre site internet : les obligations à respecter

Par Bercy Infos, le 21/03/2022 – Création de site internet

La loi pour la confiance dans l’économie numérique précise les informations que vous devez faire apparaître sur votre site internet.

➡️ Utilisation de données personnelles : quelles informations donner à l’internaute ?

Par exemple, en cas de collecte de données personnelles des internautes (nom, prénom, adresse mail, photo, …etc.), vous avez un devoir de transparence, qui vous oblige à obtenir le consentement de celui-ci et l’informer du motif et de l’usage des données collectées.

Afin de respecter votre devoir d’information au moment de la collecte de données personnelles, vous devez donner accès aux informations suivantes :

✅ Identité et coordonnées de l’organisme responsable du traitement de données

✅ Coordonnées du délégué à la protection des données (DPO – Data Protection Officer), ou d’un point de contact sur les questions de protection des données personnelles

✅ Base juridique du traitement de données (consentement de l’internaute, respect d’une obligation prévue par un texte, exécution d’un contrat, …etc.)

✅Finalités des données collectées (pour prise de décisions automatisée, pour prévenir la fraude, parce que les informations sont requises par la réglementation, …etc.)

✅ Caractère obligatoire ou facultatif du recueil des données et les conséquences pour la personne en cas de non-fourniture des données

✅ Destinataires ou catégories de destinataires des données

✅ Durée de conservation des données

✅ Transferts de données à caractère personnel envisagés à destination d’un État n’appartenant pas à l’Union européenne.

➡️ Cookies : quelles sont les règles ?

Si vous utilisez des cookies sur votre site internet, vous devez obligatoirement informer les internautes de la finalité des cookies et obtenir leur consentement.

La Commission Nationale de l’Informatique et des Libertés (CNIL) liste les cookies concernés par cette obligation. Il s’agit notamment :

- Des cookies liés aux opérations de publicité personnalisée ou non personnalisée

- Des cookies liés à des fonctionnalités de partage sur les réseaux sociaux.

➡️ Que risquez-vous en cas de non-respect de vos obligations d’information ? 🙁

La loi prévoit jusqu’à 1 an d’emprisonnement en cas de manquement à l’une des obligations concernant les mentions obligatoires et les cookies.

Le montant des amendes diffère selon que vous êtes une personne physique ou une personne morale :

- Pour les personnes physiques : 75 000 € d’amende.

- Pour les personnes morales : 375 000 € d’amende.

N’hésitez pas à prendre contact avec notre équipe Web

Mon site web est-il en sécurité ?

Les pirates informatiques l’ont bien compris et en toute discrétion ils utilisent votre site internet à des fins malveillantes. ☠️

En cas de piratage de votre site web, par exemple, et si votre formulaire est corrompu, les informations saisies seront directement exploitées par un cyber criminel.

Autre exemple, si le contenu est modifié à votre insu, de fausses informations ou des informations confidentielles seront propagées.

Nous avons été le témoin d’une société qui s’est fait voler des informations confidentielles sur son Système d’Informations (S.I.), et comme elle ne voulait pas payer la rançon, les pirates ont publié les informations sensibles sur le propre site web de la société.

Il existe de nombreuses failles pour les sites internet. Il convient donc d’auditer votre site afin d’être tranquillisé.

Notre équipe sera toujours à votre écoute pour vous aider dans la remédiation et la sécurisation de votre site web et cela, quelles que soient les circonstances. 😊

Logiciel et/ou application sur mesure, un développeur à domicile, la garantie du meilleur résultat au meilleur prix

Que ce soit un logiciel additionnel à votre logiciel standard, un logiciel complet, une application smartphone, ou une application web, nous proposons que notre développeur travaille dans vos locaux au rythme que vous aurez fixé.

Cette solution vous permet de voir votre produit évoluer en temps réel et d’améliorer votre cahier des charges au fur et à mesure du développement des fonctionnalités.

Vous ne payez que le temps réellement passé et n’avez aucune surprise sur le produit fini. 😊

Vous souhaitez un renseignement sur le développement d’applications logiciel :

Cas client : Un architecte Vendéen développe son logiciel avec un de nos développeurs 2 jours/semaine dans son entreprise.

Du fait de la non présence du partenaire sur site, avec en plus un cahier des charges difficile à établir, sans omettre un outil de reporting et des fonctionnalités complexes, la mission ne pouvait se solder que par un échec.

Depuis, le client a fait le choix de travailler avec nous. Notre développeur, travaille chez ce client au rythme de 2 jours par semaine et profite du moindre temps de libre pour apprécier les fonctionnalités fraîchement développées tout en apportant en temps réel ses idées et critiques.

C’est grâce à ces échanges que notre expert comprend parfaitement les exigences du cahier des charges.

Vous comprendrez donc que l’immersion en entreprise lui permet d’ appréhender les besoins de chacun de vos collaborateurs qui utilisent le logiciel en s’appuyant sur l’expertise de tous.

La satisfaction de nos clients est de 100% grâce à cette formule parfaitement adaptée aux besoins des TPEs PMEs. 👍

Faites contrôler votre S.I. par un expert en Cyber Sécurité.

Cependant, ils ne sont pas formés aux techniques utilisées par les Cybercriminels pour pénétrer et accéder aux données de votre Système d’Informations.

➡️ Exemple :

Notre expert en Cyber Sécurité a découvert une faille de sécurité majeure sur un système informatique hautement sécurisé, pourtant vérifié et contrôlé par plusieurs ingénieurs réseau.

La faille provenait d’un téléviseur de grande marque qui embarquait un logiciel espion (d’origine constructeur). Le pirate connaissait cette faille, il a pénétré le réseau par le logiciel du téléviseur, installé un logiciel d’enregistrement de frappe, repéré le serveur et récupéré le login et mot de passe administrateur.

A partir de ce moment, le pirate pouvait accéder, détruire, exfiltrer toutes les données de l’entreprise, y compris les sauvegardes.

Seul un expert en Cyber Sécurité, formé aux techniques de cybercriminalité, peut anticiper et découvrir ce type de failles de sécurité.

Notre pôle cyber sécurité est dirigé par un expert diplômé.🎓

🎓 Profil de notre Responsable de la Sécurité des Systèmes d’Informations (RSSI)

➡️ Doublement diplômé en Cyber Sécurité

– Mastère spécialisé Cyber Sécurité à Centrale Supélec, école Française la plus reconnue en Cyber Sécurité.

Ce mastère spécialisé a été classé 1er dans la catégorie « Télécoms, réseaux et sécurité des systèmes » du classement SMBG 2019, et dispose du Label « Cyber Excellence » par le ministère de la défense.

– Mastère spécialisé cyber sécurité à IMT Atlantique, qui prépare aux normes ISO 27001.

➡️ Parcours professionnel

Ingénieur système et réseaux spécialisé dans les systèmes Windows/Linux et architecte réseaux.

Passionné de cyber sécurité et formé aux dernières générations d’attaques cyber criminelles.

-Depuis 2019: RSSI et expert Cyber Sécurité chez Espace Technologie

-De 2015 à 2019 : Ingénieur système et réseaux chez Espace Technologie.

-De 2013 à 2015 : Administrateur Système Linux chez un fournisseur d’accès Internet.

➡️ Pourquoi Espace Technologie a décidé de créer le pôle Cyber Sécurité au sein de son équipe ?

Et pourtant :

Plus de 7 PME sur 10 ont, ou vont subir une cyber attaque plus ou moins destructrice.

En moyenne, il faut 6 mois à une entreprise pour détecter une violation de ses données.

Selon un rapport d’Orange Cyberdéfense, publié fin 2021, 75% des victimes des rançongiciels sont des petites et moyennes entreprises.

800 millions d’adresses email accompagnées de mots de passe circulent sur le Dark Web.

Prévision : Une entreprise sera victime d’une attaque par un rançongiciel toutes les 14 secondes cette année.

Nous proposons aux entreprises et aux organismes du secteur Publique d‘auditer leur Systèmes d’Informations et d’identifier les failles utilisées par les hackers pour pénétrer le réseau.

➡️ Yann BELZ dirigeant d’espace Technologie déclare :

« J’ai été impressionné par les vulnérabilités existantes que notre expert a découvert sur les différents Systèmes d’Informations. Ce sont des failles connues uniquement des hackers et, bien sûr, non documentées.

Les meilleurs ingénieurs systèmes ne sont pas formés pour détecter ce type de menaces et je suis fier que nous fassions désormais partie des rares sociétés informatiques Françaises capables d’apporter ce niveau de services. »

Vous souhaitez des informations sur nos prestations de Cyber Sécurité ?

Vous souhaitez savoir si votre adresse email est piratée ?

Faites votre demande, nous vous répondrons gratuitement :

Process : Et si le danger venait de votre organisation ?

- Fuite de données liées aux collaborateurs

- Intelligence économique (concurrence)

- Sous-traitants malveillants ou négligents

- Négligences de partenaires de 1er niveau (experts comptables, avocats, prestataires informatiques, Interim …etc.).

Le chef d’entreprise est responsable pénalement de la protection des données de l’entreprise. On pourrait comparer cela avec la responsabilité du dirigeant en terme de sécurité du personnel.

- Ainsi, un dirigeant aura sa responsabilité d’engagée si, par exemple, il est contraint de licencier du personnel suite à un sinistre informatique alors qu’il n’a pas pris les précautions nécessaires pour protéger son S.I.. Il en va de même pour la RGPD.

- Dans la quasi-totalité des cas, les entreprises sont incapables de nous fournir les conditions générales d’un sous-traitant CLOUD.

C’est effarant, de voir que certaines entreprises sont dépendantes d’un fournisseur de services dans le Cloud sans connaitre les responsabilités de celui-ci en cas de panne de services, de pertes et/ou d’exfiltrations de données.

Nous avons mis en place, au sein de notre service cyber, une cellule spécialisée pour vous assister sur le volet administratif et procédures indispensables pour vous protéger :

✅Modèle de Charte informatique

✅Traçabilité des outils informatiques en SAV et/ou de la mise au rebut

✅Contrôle d’identité des intervenants externes

✅Documents d’entrées/sorties du personnel (identification des matériels, logiciels confiés)

✅Gestion et analyse des contrats des prestataires

✅Identification des responsabilités des sous-traitants de 1er niveau

✅Droits logiciels

✅Procédure de communications sécurisées avec les partenaires (experts comptables, avocats, notaires, justice …etc).

✅Assurances cyber et responsabilité civile

Et la liste est longue …

Espace Technologie devient partenaire de Stoïk assurance cyber risques

➡️ Assurance Cyber, le dernier rempart indispensable contre la catastrophe.

En terme de protection contre les cybers attaques le risque 0 n’existe pas. Nous considérons qu’il est aujourd’hui indispensable pour toutes les entreprises et collectivités d’assurer le risque.

Dans le cadre de nos services de protection des systèmes d’informations, Espace Technologie étudie les prestations des assureurs en matière de cyber Risque.

Une compagnie d’assurance spécialisée uniquement dans le risque cyber a retenu notre attention.

- Après étude des prestations nous avons conclu un accord de partenariat.

- Cet accord bi latéral nous permet de collaborer en terme de prévention et de réparation en cas de sinistre cyber.

➡️ Pourquoi avons-nous choisi STOIK, l’assurance qui couvre et protège des cyber attaques?

- Des clauses claires et adaptées aux risques cyber

- Des outils gratuits mis à disposition du client pour analyser son exposition sur le web

- Une analyse des risques objective prenant en compte la qualité du prestataire informatique

- Des collaborateurs dédiés qui travaillent en collaboration avec nos services de sécurité

- Un contact simple et des spécialistes à l’écoute

- Une équipe intégrant des spécialistes cyber

Face au risque croissant, n’attendez plus, protégez-vous !⚠️

Stoik : 1ère assurance en Europe qui couvre et protège des cyber-attaques

Nos clients « coût page » peuvent se frotter les mains depuis que le prix des consommables a explosé

La situation est catastrophique, nous attendons depuis 6 mois des imprimantes que les constructeurs annoncent pour la fin d’année (sans garantie de livraison).

- Le tarif des consommables a explosé induisant un coût d’utilisation très important.

- La solution « coût page » que nous proposons depuis plusieurs années est actuellement encore plus rentable pour nos clients.

➡️ Comment fonctionne la solution « coût page » ?

Vous payez trimestriellement les pages que vous avez réellement consommées.

La solution coût page comprend les consommables et la garantie du matériel.

La solution coût à la page permet une parfaite lisibilité des coûts d’impression et vous garantit un fonctionnement optimal de vos imprimantes et multifonctions pendant toute la durée de la solution, sans engagement de volume ni de durée.

✅3 à 7 fois moins cher que l’achat des consommables (encore plus aujourd’hui).

✅Approvisionnement automatique de vos consommables

✅Pas de coûts cachés Facturation au réel.

✅Vous ne payez que ce que vous consommez

✅Garantie de votre matériel pendant toute la durée de la solution

✅Aucun engagement de durée et de volume.

Espace Technologie a décidé de ne plus commercialiser les gammes d’imprimantes et tout en un (toutes gammes confondues) qui ne seront pas basés sur une technologie « Green ». Adieu le Laser !

Aujourd’hui, le constructeur Epson propose une gamme complète de produits répondant à tous les besoins basés sur cette technologie.

C’est une réelle avancée en terme d’écologie, de dégagement de chaleur, de recyclage et d’économie.

Découvrez pourquoi Espace Technologie ne veut plus commercialiser d’imprimantes Laser :

La fin du RTC c’est bientôt, la pénurie de composants c’est aujourd’hui, alors demain il sera trop tard !

➡️ La fin du RTC c’est quoi ?

La pénurie de composants n’était pas prévue et nous sommes désormais rentrés dans une course contre la montre.

La fin du RTC a un impact très important pour les entreprises, de nombreuses technologies sont impactées :

- Téléphonie

- Informatique

- Alarme

- Terminaux de paiement

- Ascenseurs

- Maintenance industrielle

Il est indispensable de réaliser un état des lieux de vos lignes au plus vite et d’entamer les migrations nécessaires dès aujourd’hui.

SOLOG le logiciel Vendéen pour le bâtiment et les entreprises de SAV

➡️ Le logiciel Mobil Outils

Votre client obtient son devis immédiatement et n’a plus qu’à décider en votre présence. Il suffira, pour vous, grâce à la fonction planning des équipes, de planifier votre intervention et d’enregistrer votre acompte.

Depuis plus de 10 ans le Pôle logiciel d’Espace Technologie installe le logiciel Vendéen MOBIL OUTILS chez ses clients. Nous en assurons la formation et l’assistance.

Les équipes d’Espace Technologie rencontrent périodiquement le Staff de SOLOG situé à quelques kilomètres.

Nous sommes très fiers de proposer une solution locale qui rencontre un succès national. 😊

Vous souhaitez une démonstration ?

2024 La dématérialisation des factures devient obligatoire, les enjeux :

→ à compter du 1er juillet 2024, en réception, à l’ensemble des assujettis,

→ à compter du 1er juillet 2024, en transmission, aux grandes entreprises,

→ à compter du 1er janvier 2025, aux entreprises de taille intermédiaire,

→ à compter du 1er janvier 2026, aux petites et moyennes entreprises et microentreprises

Espace Technologie vient de conclure un partenariat majeur avec Docuware, acteur mondial de solution de Gestion électronique de documents.

➡️ La GED DocuWare : la solution gagnante pour la dématérialisation réussie de vos factures client et fournisseur

Contrairement à d’autres outils de GED et de dématérialisation, DocuWare ne s’arrête pas à la prise en charge de la facture fournisseur. Notre logiciel prend en charge à la fois le traitement de la facture fournisseur, mais différence notable, gère également la facture client. Pour un confort optimal d’utilisation, notre solution est disponible sur le Cloud, ou en version On-Premise (en local).

Et ce n’est qu’un premier pas, une fois notre solution testée et approuvée par vos équipes comptables, votre entreprise, comme beaucoup de nos clients, pourra décider de poursuivre sa transformation numérique en étendant sa démarche de dématérialisation à d’autres services parmi lesquels :

les Ressources Humaines (RH), les Ventes et le Marketing, le Juridique, ou encore le Légal…

De nombreux clients nous ont déjà fait confiance, et dématérialisent chaque jour plusieurs milliers de factures avec notre solution GED, alors pourquoi pas vous ?

Nous avons choisi de devenir partenaire Docuware pour les raisons suivantes :

✅Solution très sécurisée

✅Facilité de prise en main et d’utilisation

✅Fonctionnalités puissantes et innovantes

✅Intégration aux logiciels clients

✅Workflows puissants et facilement paramétrables par le client lui-même

✅Intégration de la signature électronique

✅Automatisation du classement performant et innovant

WaveSoft : Un ERP Français très performant et adaptable avec CRM et Gestion de production

Le principe fondateur d’un PGI/ERP (Progiciel de Gestion Intégrée) est de construire des applications informatiques (GRC, gestion, comptabilité, …etc.) de manière modulaire (modules indépendants entre eux) tout en partageant une base de données unique et commune.

Vos informations sont alors centralisées et accessibles en temps réel sur tout votre réseau : vous pourrez dire adieu aux saisies multiples et aux tâches redondantes.

➡️Les modules WAVESOSFT (aux choix)

✅CRM et CRM nomade

✅Gestion commerciale

✅Gestion de production

✅Point de Vente

✅Comptabilité

✅Immobilisations

✅Décisionnel

✅Etats financiers

✅Automate de transfert

La base de données ouverte permet à nos équipes de développement d’adapter la solution au client et non pas l’inverse.